应用安全公司 Synopsys 最新发布的 2023 年开源安全和风险分析 (Open Source Security and Risk Analysis,OSSRA) 报告指出,绝大多数代码库 (84%) 至少包含一个已知的开源漏洞,相较去年增加了近 4%。

2023 OSSRA 报告基于对并购交易中涉及的代码库的审计分析,共涉及 17 个行业。审计检查了 1481 个代码库的漏洞和开源许可合规性,另外 222 个代码库则仅针对合规性进行了分析;调查结果深入探讨了商业软件中开源安全、合规、许可和代码质量风险的现状。

其中,航空航天、航空、汽车、运输、物流,教育科技和物联网 (IoT) 三个领域的代码库中,均包含部分开源代码;物联网领域开源代码占总代码的 89%。其余的垂直行业,也有超过 92% 的代码库是开源的。在审计的 1703 个代码库中,共有 96% 包含开源代码。

一些主要发现包括:

- 五年间开源使用显着增长:全球大流行促进了教育技术部门对开源的采用,实现 163% 增长。其他经历开源增长大幅飙升的行业包括航空航天、航空、汽车、运输和物流行业,增长了 97%;制造业和机器人技术领域增长了 74%。

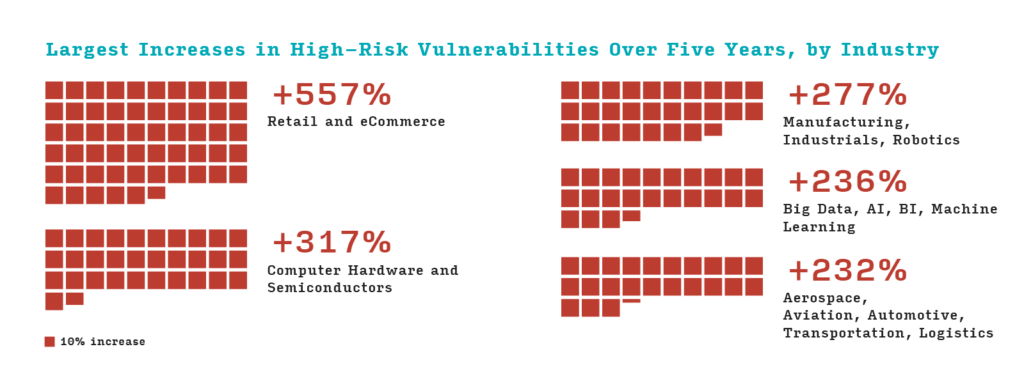

- 过去五年的高危漏洞也以惊人的速度增长: 自 2019 年以来,OSSRA 中所有 17 个行业的高危漏洞至少增加了 42%。其中,零售和电子商务领域的高危漏洞激增了 557%。相比之下,物联网领域同期的高危漏洞增加了 130%;航空航天、航空、汽车、运输和物流垂直领域的高危漏洞增加了 232%;计算机硬件和半导体行业的增幅也高达 317%。

- 与使用许可组件相比,使用没有许可的开源组件会使组织面临更大的违反版权法的风险: 报告发现,31% 的代码库使用没有可识别许可或定制许可的开源;相较去年的 OSSRA 报告增加了 55%。

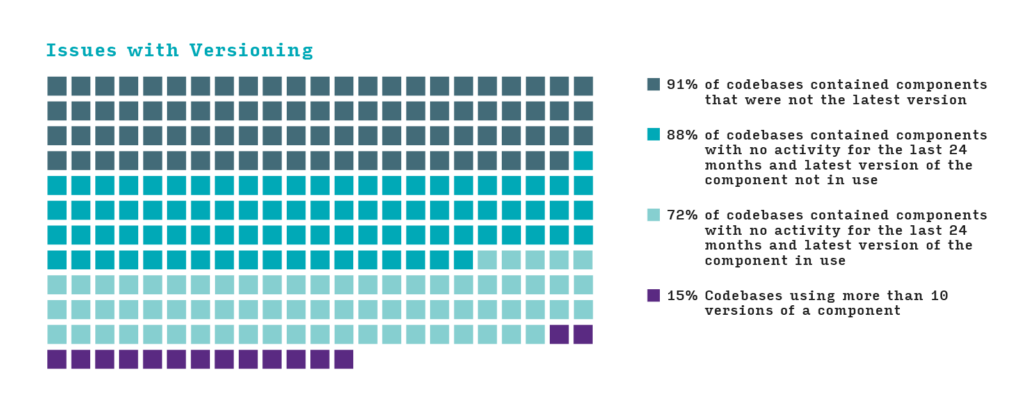

- 可用的代码质量和安全补丁并未应用于大多数代码库:在包含风险评估的 1480 个经过审计的代码库中,有 91% 包含开源组件的过时版本。这意味着更新或补丁可用但尚未应用。

此外,Log4J 漏洞仍然存在。在全部的代码库中,有 5% 的代码库中发现了易受攻击的 Log4J 版本;审计的 Java 代码库中,也有 11% 发现了易受攻击的 Log4J 版本。

报告建议,为避免漏洞利用并保持开源代码更新,组织应使用软件物料清单 (SBOM)。“在今年的审计中,开源组件的平均数量增加了 13%(从 528 个增加到 595 个),进一步强调了实施全面的 SBOM 的重要性;全面的 SBOM 列出了应用程序中的所有开源组件及其许可证、版本、和补丁状态。这是通过抵御软件供应链攻击来了解和降低业务风险的基本策略”。且开源组件的 SBOM 允许组织快速查明有风险的组件,并适当地确定修复的优先级。