西风发自凹非寺

量子位公众号 QbitAI

就离谱,OpenAI 官号一夜间被挖币的给黑了!

就是刚开设专门发新闻的那个 OpenAI Newsroom 账号。

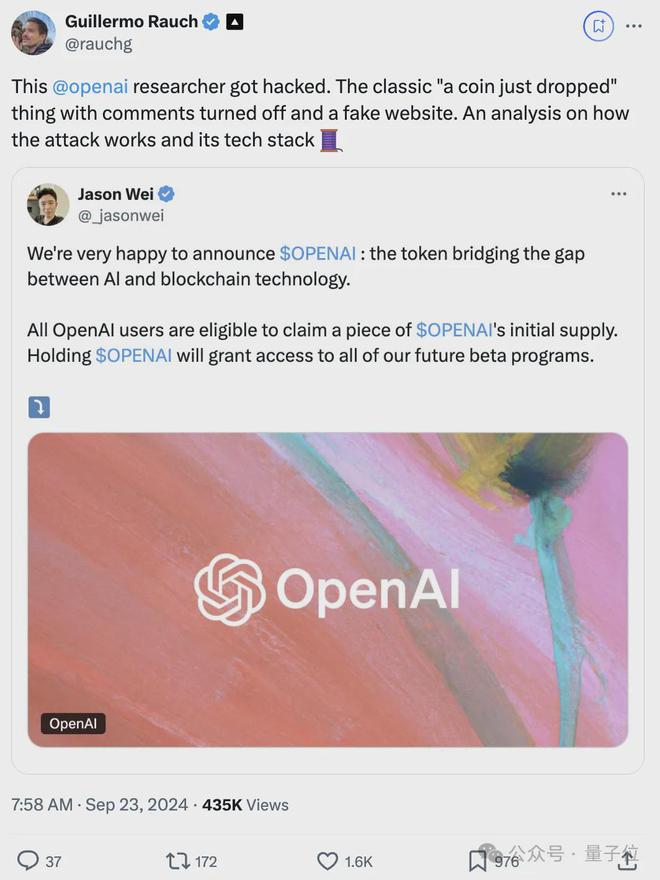

深更半夜突然发了这么一条推文:

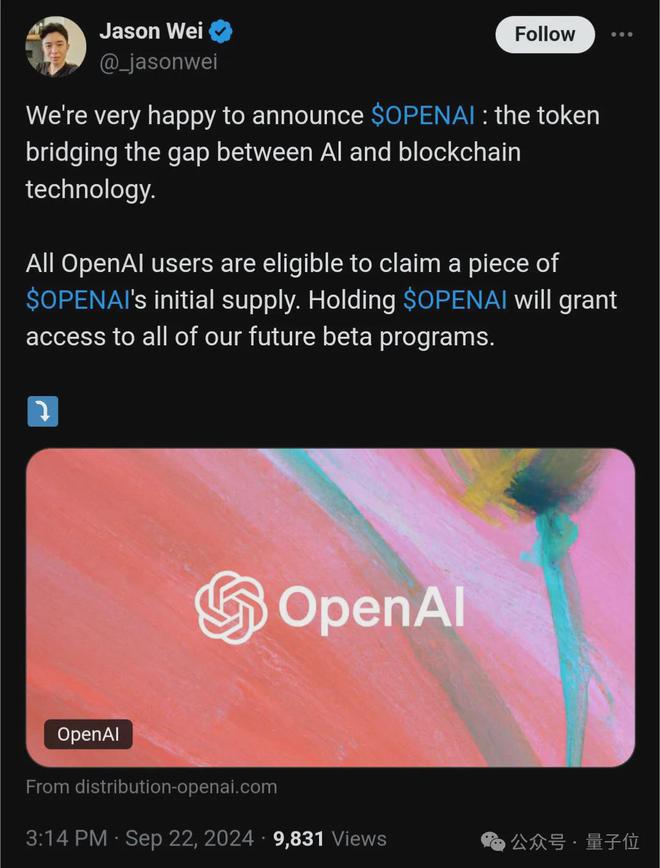

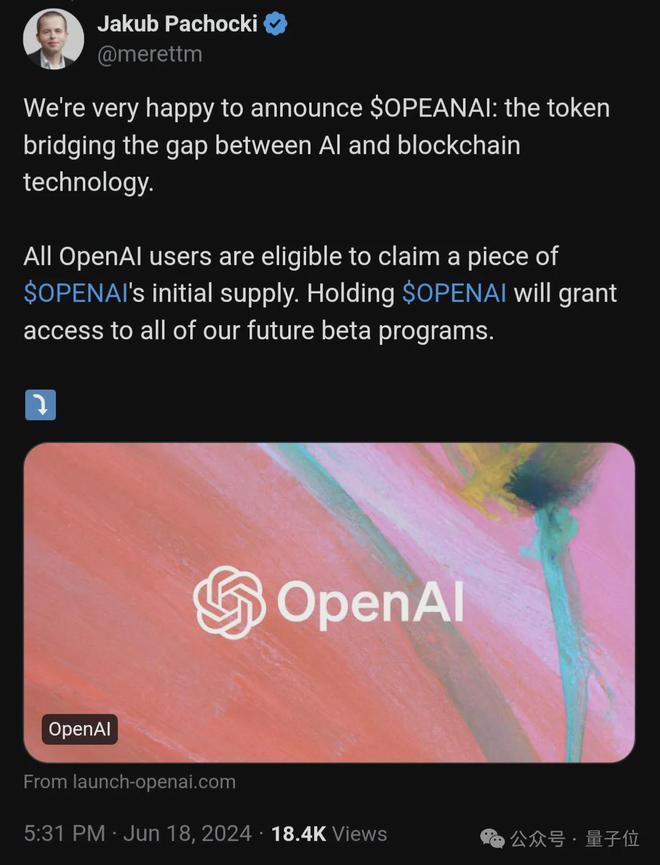

我们非常高兴宣布推出 OPENAI:这是一种连接人工智能和区块链技术的代币。所有 OpenAI 用户都有资格领取一部分 OPENAI 的初始供应。持有 OPENAI 将获得我们未来所有测试程序的访问权限。

随后送上了钓鱼网站链接。

目前这条推文是看不到了,只留下一句:评论因恶意链接而被关闭。祝大家好运!

不止这个官号,15 个月内,OpenAI 相关帐号至少被盗了 4 个。

OpenAI 员工账号最近也都接连遭遇不测。

首席科学家 Jakub Pachocki、CTO Mira Murati、研究员 Jason Wei 的账号全都成为被攻击对象。

看这一毛一样的操作,是同一波人干的没跑儿了。

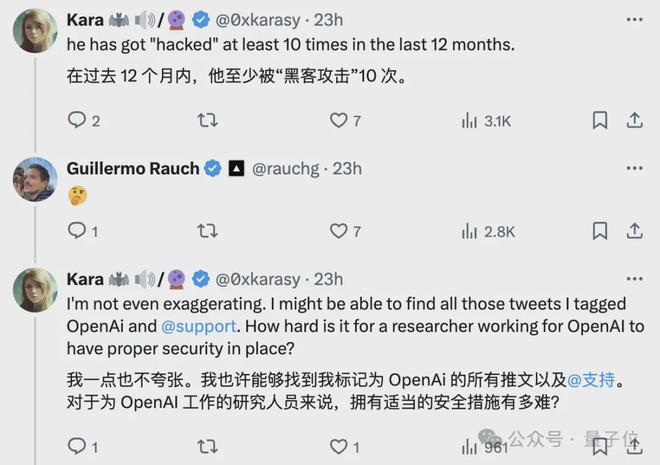

网友表示,过去 12 个月内,Jason Wei 账号至少被盗了 10 次。

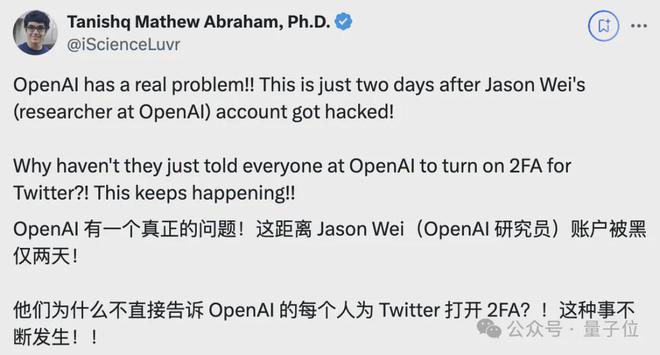

而这次 OpenAI Newsroom 账号被黑,距离 Jason Wei 账号最新一次被黑,仅仅间隔不到两天。

这些推文散播在上,聚集成了大型吃瓜现场。

在此之余,网友们也为大伙儿捏了把汗,可别真上当了。

我不太理解这里的目标受众是谁。如果这些骗局不起作用,他们应该不会花这么多时间去搞。

但是,究竟是哪些人会同时:1)对加密货币感兴趣;2)了解 OpenAI 及其高层领导,并且3)能轻易落入这种简单的钱包盗窃陷阱?

马斯克的 xAI 员工、Grok 开发者都忍不住开麦:

祝大家好运!

也有网友为 OpenAI 感叹:

一次是运气不好

两次就能反映问题了

三次就是系统性的了

网友调侃 Ilya 创业搞 SSI(Safe SuperIntelligence),OpenAI 这下成了 USI(Unsafe SuperIntelligence):

所以为啥不开 2FA(双因素认证)?

或许……2FA 都不管用了。

就有网友对这次攻击的运作方式和技术栈进行了分析。

攻击方法分析

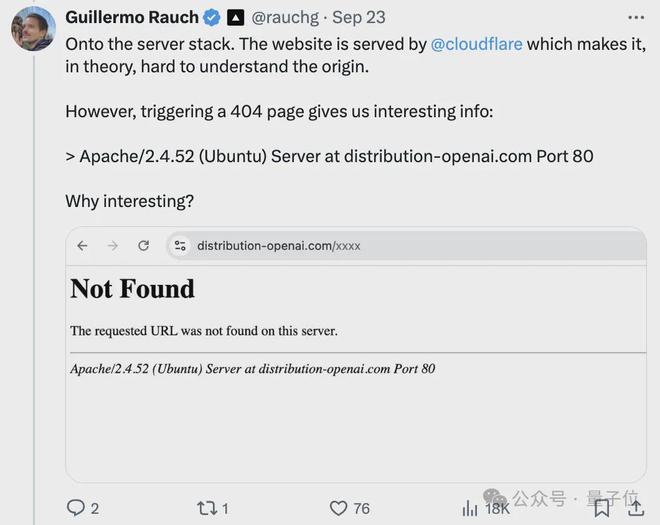

以下是 Vercel CEO Guillermo Rauch 给出的分析。

首先要注意的是,大多数钓鱼网站有一个共同缺点:网站看起来很 low。

但这次的钓鱼网站真像那么回事儿,真像是合法网站。

攻击者怎么能做得这么逼真?

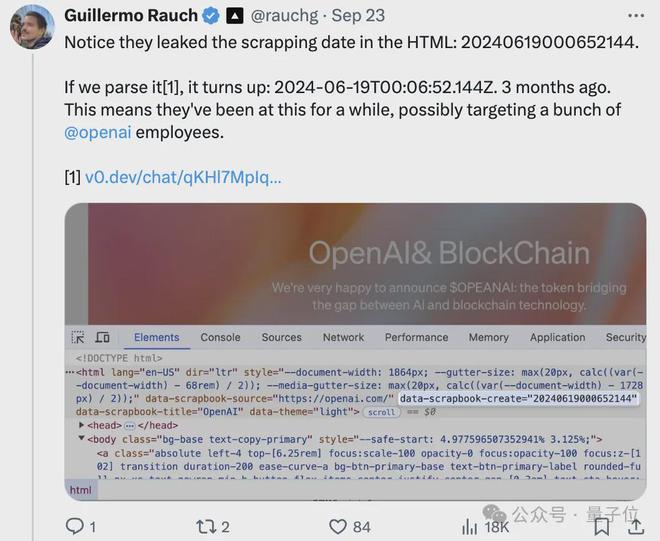

注意“data-scrapbook-source”属性。可能是用了某种爬虫工具?

谷歌一下,会发现它出现在许多被报告的钓鱼网站上。它来自一个名为“WebScrapBook”的 Chrome 扩展,可以立即将网站克隆为静态 HTML。

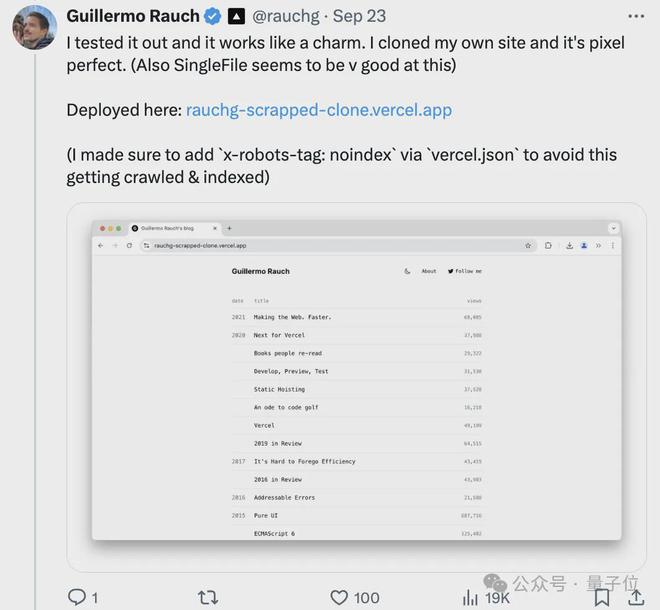

Guillermo Rauch 亲自试了一下,表示效果非常好:

我克隆了自己的网站,复制得非常精准。

接下来 Guillermo Rauch 发现了华点。

HTML 中暴露了攻击者抓取的日期:20240619000652144。

如果对其进行解析,结果显示为:2024-06-19T00:06:52.144Z,即三个月前。

这表明他们搞这玩意已经有一段时间了,可能针对的是多名 OpenAI 员工。

进入服务器堆栈。网站通过@cloudflare 托管,理论上这很难追踪到源服务器。

但是,当触发 404 错误页面时,Guillermo Rauch 得到了一些有趣的信息:

pache/2.4.52 (Ubuntu) Server at distribution-openai.com Port 80

为什么有趣?

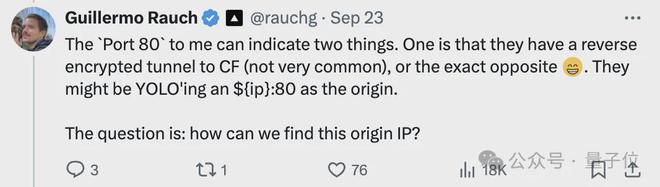

Guillermo Rauch 解释,“Port 80”可能意味着两种情况:

一种可能是他们设置了一个加密的反向隧道连接到 Cloudflare(这不常见),或者正好相反,他们可能在大胆尝试直接将${ip}:80 作为源。

问题是:如何找到这个源 IP 地址?

与普遍观点不同,传统 CDN 并不能真正保护源 IP 地址,这些 IP 地址可能会被搜索引擎发现。

该技术涉及在源中查找唯一的字符串,其中有一些很好的候选字符串。例如,CSS id:

这里发现了一个疑似克隆网站,但由于标签不匹配,这并不是一个完全相同的克隆。</p>

此外,它与 HTML 中的土耳其语不相符:

Videoyu cep telefonunuzda izlemeye devam etmek için QR kodunu tarayın(若要继续在您的手机上观看视频,请扫描 QR 码)

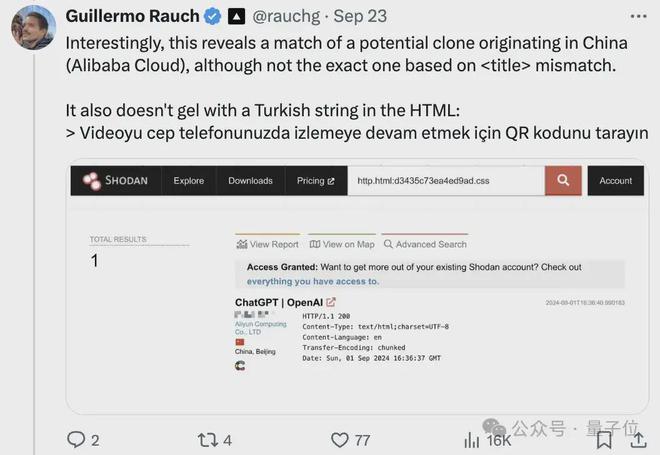

另一个非常有趣的字符串是攻击者意图接收加密货币的钱包地址。

这个地址并没有直接嵌入到 HTML 中,而是通过一个令人困惑的加密脚本进行控制,该脚本极力避免被审查,不断触发调试器进入循环。

Guillermo Rauch 晒出了脚本,表示还没有机会开始反向工程。

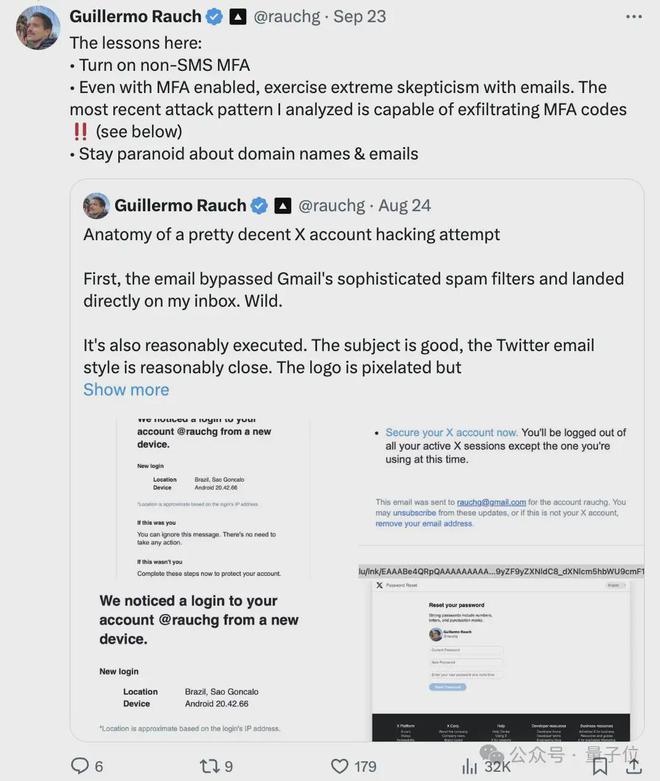

最后 Guillermo Rauch 进行了一些反诈经验总结:

启用非短信方式的多因素认证(MFA)即便开启了 MFA,仍需对电子邮件保持高度警觉。现有攻击模式已能窃取 MFA 验证码始终对域名和电子邮件保持警惕。

OpenAI 这次被盗号发布钓鱼信息也是给大伙儿提了个醒。

童鞋们上网可要擦亮眼睛~

[1]https://x.com/iScienceLuvr/status/1838344428504973585

[2]https://news.ycombinator.com/item?id=41631412