黑客正在利用 PHP 中的一个严重安全漏洞来传播加密货币挖矿软件和远程访问木马(RAT),例如 Quasar RAT。

该漏洞被分配了 CVE 标识符 CVE-2024-4577,涉及 PHP 在基于 Windows 的系统上以 CGI 模式运行时的一个参数注入漏洞,可能导致远程攻击者执行任意代码。

攻击规模与地域分布

网络安全公司 Bitdefender 表示,自去年年底以来,针对 CVE-2024-4577 的利用尝试有所增加,主要集中在中国台湾(54.65%)、中国香港(27.06%)、巴西(16.39%)、日本(1.57%)和印度(0.33%)。

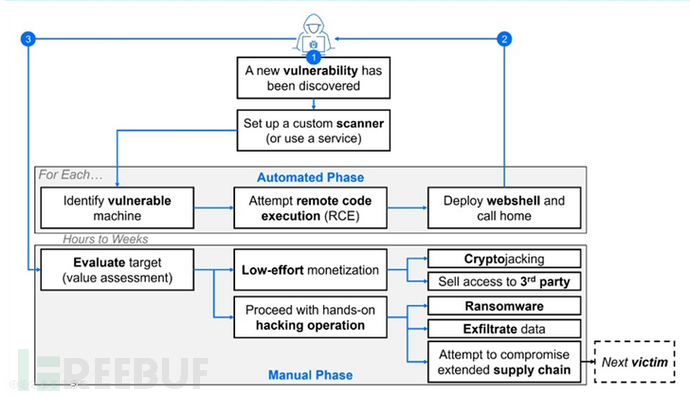

攻击手法与工具部署

检测到的利用尝试中,约 15% 涉及使用“whoami”和“echo <test_string>”等命令进行基本漏洞检查。另外 15% 围绕系统侦察命令展开,例如进程枚举、网络发现、用户和域信息收集以及系统元数据搜集。

Bitdefender 技术解决方案总监 Martin Zugec 指出,至少约5% 的检测攻击最终部署了 XMRig 加密货币挖矿软件。Zugec 补充道:“另一个较小的行动涉及部署 Nicehash 挖矿软件,这是一个允许用户出售计算能力以换取加密货币的平台。挖矿进程伪装成合法应用程序,例如 javawindows.exe,以逃避检测。”

其他攻击还利用该漏洞传播远程访问工具,如开源的 Quasar RAT,并通过 cmd.exe 执行托管在远程服务器上的恶意 Windows 安装程序(MSI)文件。

防火墙配置修改的异常行为

有趣的是,这家罗马尼亚公司还观察到攻击者尝试修改易受攻击服务器上的防火墙配置,目的是阻止与利用相关的已知恶意 IP 访问。这种不寻常的行为引发了竞争对手的加密劫持团伙争夺对易受攻击资源的控制权,并防止这些资源再次被针对的可能性。这也与历史上关于加密劫持攻击在部署自身有效载荷之前终止竞争对手挖矿进程的观察一致。

近期相关攻击活动

这一发现紧随 Cisco Talos 披露的一项针对日本组织的攻击活动之后,该活动自今年年初以来一直在利用 PHP 漏洞进行攻击。

防护建议

建议用户将其 PHP 安装更新到最新版本,以防止潜在威胁。Zugec 表示:“由于大多数攻击活动都在使用 LOTL 工具,组织应考虑将环境中 PowerShell 等工具的使用限制为管理员等特权用户。”

参考来源:

Hackers Exploit Severe PHP Flaw to Deploy Quasar RAT and XMRig Miners